Zur Standarddatenschutzprozedur bei Laptops sollte die Verwendung einer Festplattenverschlüsselung gehören. Ich kenne bereits zwei Personen aus meinem näheren Umfeld, die schon mal einen Laptop im Zug… sagen wir verloren haben. Das ist schlimm. Schlimmer ist es aber in der Regel, wenn dann die Daten in die falschen Hände geraten. Im besten Fall wird vom Finder die Festplatte gelöscht und für die eigenen Zwecke gebraucht. Aber volle Festplatten oder zumindest dessen Inhalt lassen sich auch verkaufen oder anders zu Geld machen.

Ein noch immer weit verbreiteter Irrglaube ist, dass das Passwort vom Laptop-Account einen wie auch immer gearteten Schutz darstellt. Praktisch alle, die mit mir auf einem Gang arbeiten könnten in zwei Minuten die Festplatte eines Laptops ausbauen, in den eigenen Rechner stecken und ohne Eingabe irgendeines Passwortes die Daten auslesen. Ist übrigens auch die letzte Rettung, wenn man sein Passwort tatsächlich mal vergessen hat.

Ich kenne übrigens auch Laptopnutzer, die nur deshalb einen Laptop verwenden, weil man den zusammenklappen und wegpacken kann. Bei denen steht der Laptop praktisch immer zu Hause. Für die muss natürlich keine Festplattenverschlüsselung sein.

Um jetzt mit einem weiterem Irrglauben aufzuräumen: Gegen trojanische Pferde oder Phishing hilft auch keine Festplattenverschlüsselung. Denn in der Zeit, in dem ich selbst an meinem Laptop angemeldet bin, liegen die Daten unverschlüsselt vor. Wer hier einen weiteren Schutz benötigt, der sollte die Daten z.B. auf USB-Sticks auslagern und immer nur die gerade benötigten Daten eingesteckt haben. Es gibt aber auch Möglichkeiten, einzelne Dateien zu verschlüsseln, auch Lösungen für Ordner, die man gemeinsam mit anderen Benutzern verwenden kann existieren. Gegen trojanische Pferde ist übrigens praktisch gar kein Kraut gewachsen. Wenn es ein trojanisches Pferd wirklich auf die eigenen Daten abgesehen hat und es bereits auf dem eigenen System ist, dann ist einfach mal Essig mit Datensicherheit. Besser also, man installiert sich keine trojanischen Pferde. Ausnahme natürlich die staatlich verordneten Programme zur Terrorbekämpfung.

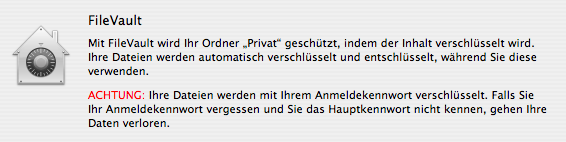

Wie geht das nun auf so einem MacBook? Die Verschlüsselung des Heimatbereichs ist hier ein fester Bestandteil des Betriebssystems und muss einfach nur aktiviert werden. Für die Apple-Hacker, die sich mit dem Terminalfenster auf Darwin-Ebene auf der Festplatte rumtreiben noch folgende Warnung. Das Heimatverzeichnis liegt physikalisch als eine einzelne Datei vor (Sparse-Image). Dieses sollte man besser nicht löschen. Habe ich ausprobiert. Und danach habe ich probiert, wie man die Backup wieder einspielt.

Apropos Backup: Nicht jedes Backup-Programm kommt mit Sparseimages klar. Carbon Copy Cloner rennt in eine Endlosschleife, wenn man versucht, das Users-Verzeichnis mit einem verschlüsselten Heimatverzeichnis zu sichern. Jedenfalls nicht, so lange es aktiv ist. Möglicherweise klappt es mit einem zweiten Account.

Natürlich gibt es Festplattenverschlüsselung auch für andere Betriebssysteme, wie z.B. für Linux. Allerdings unterscheiden sich hier die verschiedenen Distributionen im Detail.

Ich empfehle übrigens die privaten Daten auf der Laptopfestplatte zu verschlüsseln und eine Backup im Klartext anzulegen und zu Hause zu lassen. Gleiches gilt selbstverständlich auch für USB-Sticks und -Festplatten (immer verschlüsseln und Backup im Klartext).

Ich habe leider mit Sparseimages keine so gute Erfahrung gemacht — in paranoider Manier habe ich den Inhalt meiner externen Festplatte verschlüsselt, bevor ich in die USA eingereist bin… Leider konnte ich das Image danach nicht mehr öffnen, weil die Datei unterwegs korrupt wurde (in Deutschland ging das noch). Ein Backup ist vorhanden, aber natürlich auf der anderen Seite des Teichs.

Den anderen Grund, warum ich auf FileVault verzichte, hast Du schon genannt: CCC oder SuperDuper! müssen dann immer das komplette Image aufs Backupmedium ziehen und das dauert…

Für mich hat es sich als gute Lösung erwiesen, ein kleines Sparseimage-File (z.B. 5 GB) auf dem Desktop abzulegen, in dem ich meine schützenswerten Daten unterbringe. So kann zum Beispiel die digitale Version meines (in Deutschland weilenden) CD-Ständers unverschlüsselt ihr Dasein auf dem MacBook Pro fristen, während mein Schriftverkehr im Sparseimage und zusätzlich unverschlüsselt daheim auf einer ext. Platte liegt.

Das klingt nach einem sinnvollem Kompromiss. Allerdings kann einem das natürlich die Dateiorganisation ganz schön durcheinander bringen. Bei mir sind es immer einige GB an Fotos, die ich mitschleppe und die sicher nicht verschlüsselt sein müssen.

Der Einsatz von USB-Platten, die wiederum verschlüsselt sind (da lohnt sich das in jedem Fall), könnte Transparenz und Sicherheit bringen.

Übrigens wird vom ungeschützten USB-Stickverkehr grundsätzlich gewarnt. Dazu aber ein andermal mehr…